亚马逊的VPC(Virtual Private Cloud)是一种虚拟网络,它提供了一个隔离的环境,使得用户可以在其中部署和运行自己的应用程序。在实际项目中,VPC的架构设计和实现是非常重要的。本文将介绍如何设计和实现一个有效的VPC架构。

在设计VPC架构时,需要考虑以下几个方面

- 子网划分:根据业务需求,将VPC划分为多个子网,每个子网可以有不同的CIDR块,以满足不同的业务需求。

- 路由表:为每个子网配置路由表,以便子网内的实例可以访问外部网络和内部网络。

- 安全组:为每个子网配置安全组,以控制子网内的实例之间的通信和访问外部网络的权限。

- NAT网关:为需要访问外部网络的子网配置NAT网关,以便子网内的实例可以访问外部网络。

- 弹性IP:为需要固定公网IP的实例配置弹性IP,以便实例可以访问外部网络。

- VPN连接:为需要访问内部网络的外部网络配置VPN连接,以便外部网络可以访问内部网络。

- 网络ACL:为每个子网配置网络ACL,以控制子网内的实例之间的通信和访问外部网络的权限。

- 网络负载均衡器:为需要负载均衡的子网配置网络负载均衡器,以便子网内的实例可以负载均衡。

IP地址规划

1. 在规划一个VPC的时候,一定要遵循RFC1918的IP地址规划标准,确保IP地址的规划符合标准。

我们应该确保规划的IP范围在私有IP地址范围内:

| From | To | Prefix |

|---|---|---|

| 10.0.0.0 | 10.255.255.255 | 10/8 |

| 172.16.0.0 | 172.31.255.255 | 172.16/12 |

| 192.168.0.0 | 192.168.255.255 | 192.168/16 |

2. 符合AWS VPC的IP地址规划标准

| IP address rangecol | Restricted associationscol | Permitted associationscol |

|---|---|---|

| 10.0.0.0/8 | 来自其他RFC1918范围(172.16.0.0/12和192.168.0.0/16)的CIDR块。如果与VPC关联的任何CIDR块属于10.0.0.0/15范围(10.0.0.0到10.1.255.255),则不能添加属于10.0.0.0/16范围(10.0.0.0 到 10.0.255.255)的CIDR块。来自198.19.0.0/16范围的CIDR块。 |

任何其他未受限的10.0.0.0/8范围内的CIDR块,其子网掩码在/16到/28之间。任何公共可路由的IPv4 CIDR块(非RFC1918),其子网掩码在/16到/28之间,或者来100.64.0.0/10范围、子网掩码在/16到/28之间的CIDR块。 |

| 169.254.0.0/16 | link local块中的CIDR块按照RFC 5735的描述保留,不能分配给vpc使用。 |

|

| 172.16.0.0/12 | 来自其他RFC1918范围的CIDR块(10.0.0.0/8和192.168.0.0/16)。CIDR块从172.31.0.0/16范围内。CIDR块从198.19.0.0/16范围内。 |

任何其他来自172.16.0.0/12的CIDR块,在/16和/28子网掩码之间,不受限制。在/16和/28子网掩码之间的任何可公开路由的IPv4 CIDR块(非RFC1918),或在100.64.0.0/10范围内的/16和/28子网掩码之间的CIDR块。 |

| 192.168.0.0/16 | 来自其他RFC1918范围(10.0.0.0/8和172.16.0.0/12)的CIDR块。在198.19.0.0/16区间的CIDR块 |

192.168.0.0/16子网掩码范围在/16到/28子网掩码之间的其他CIDR块。在/16和/28子网掩码之间的任何可公开路由的IPv4 CIDR块(非RFC1918),或在/16和/28子网掩码之间的100.64.0.0/10范围内的CIDR块。 |

| 198.19.0.0/16 | 参考RFC1918规则 |

在/16和/28子网掩码之间的任何可公开路由的IPv4 CIDR块(非RFC1918),或在/16和/28子网掩码之间的100.64.0.0/10范围内的CIDR块。 |

3. 网络规划

在进行网络规划时,需要考虑以下几个方面:

- 安全性:确保网络的安全性,包括防火墙规则、访问控制列表(ACL)等。

- 网络隔离: 保证只暴露必要的服务和端口,避免不必要的网络暴露。

- 可扩展性:设计网络架构时,需要考虑未来的扩展性,确保网络架构能够支持未来的业务增长。

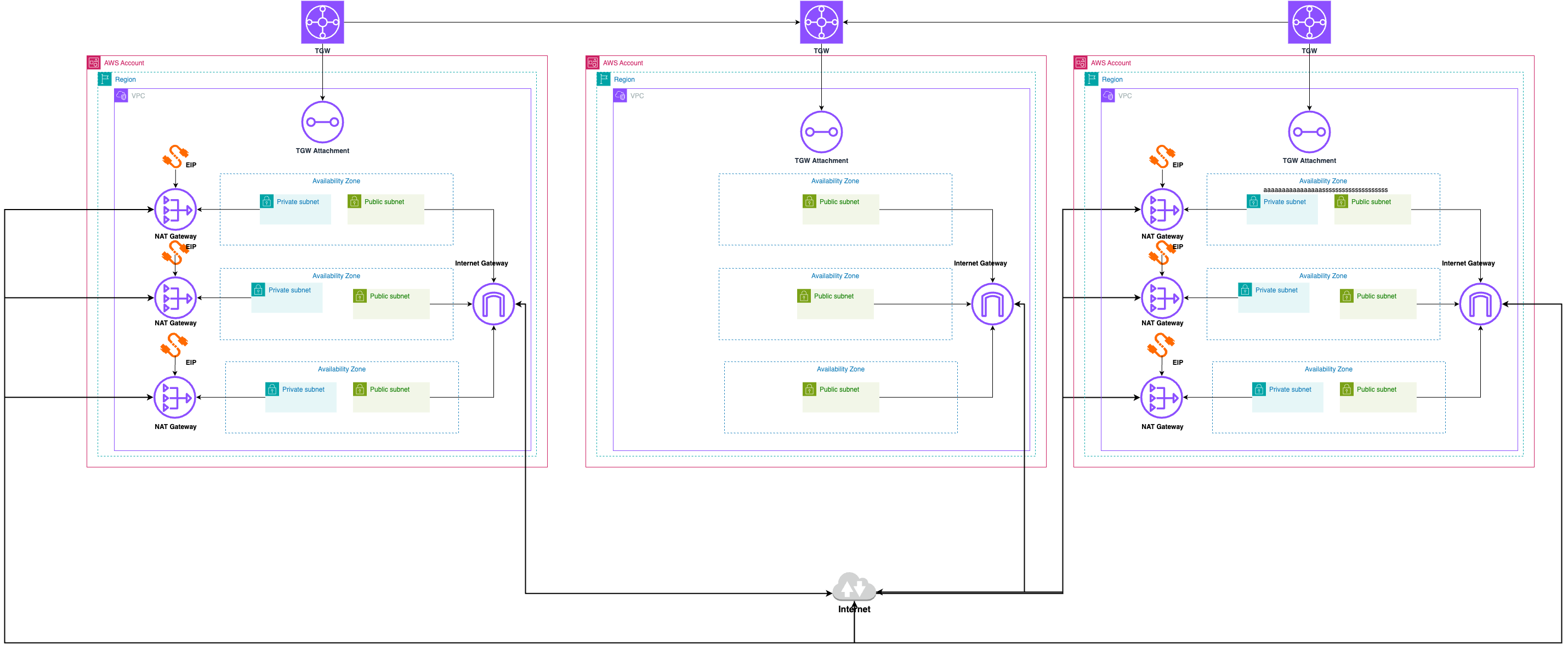

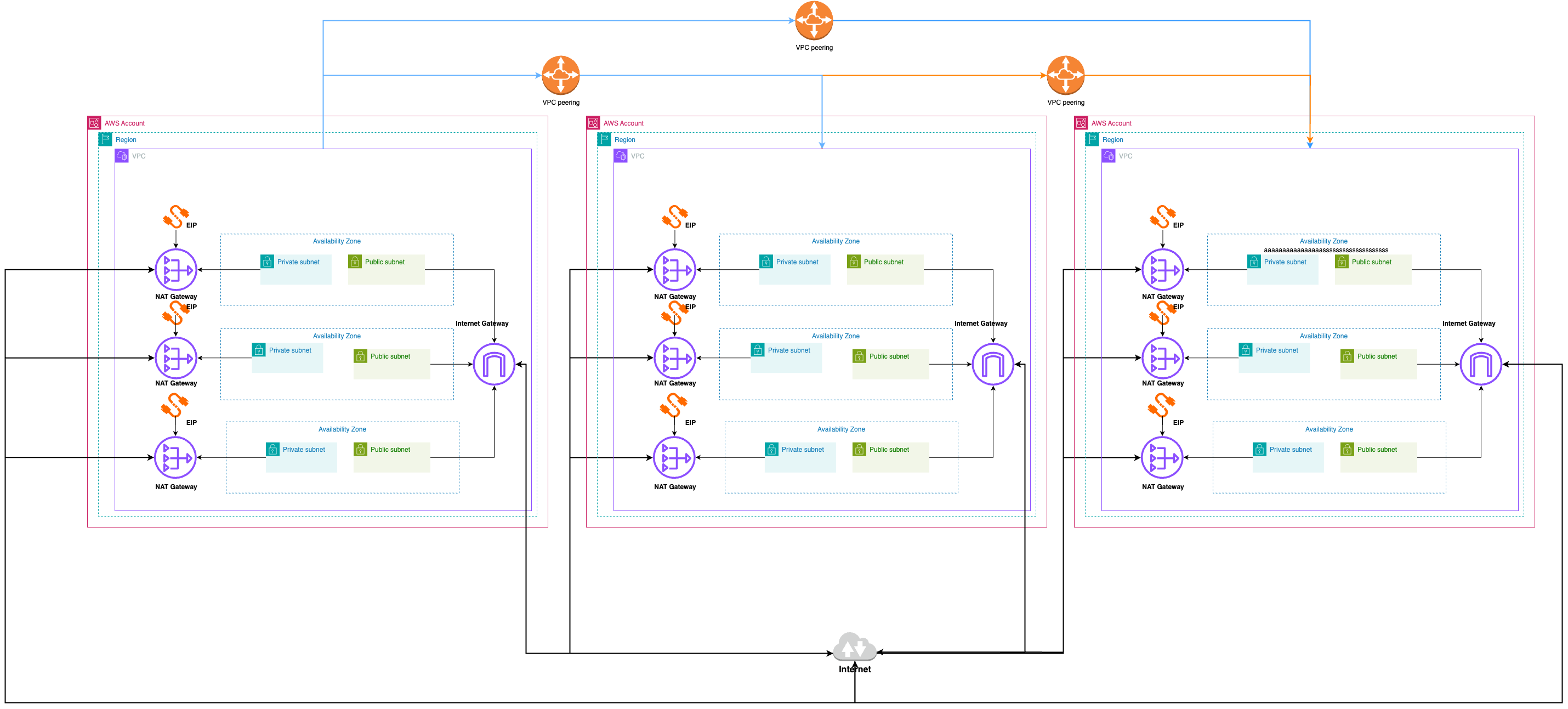

4. VPC的架构图

- 在每个可用区中分别创建公有子网和私有子网,以保证可以构建高可用的应用,并且可以实现网络隔离。

- 所有的应用程序都部署在私有子网中,只有需要暴露的服务部署在公有子网中。

- 使用NAT Gateway让私有子网中的资源能够访问互联网。

- 使用internet gateway让公有子网中的资源可以被互联网访问。

常用架构方式

独立模式

企业会根据自身的架构需求在自由公司的名下创建多个账号,每个账号按照自己的环境划分,我把这种方式称为独立模式

- 每个账号都有自己的公有和私有的子网。网络控制由各个子网自行控制。

在基础架构的基础上,每个账号的VPC都通过VPC peering相互连通。

统一模式

企业虽然也是根据自身的架构按照环境划分,但是公有网络的出口全部统一在一个账号中,我把这种方式称为统一模式。

- 每个账号只有私有子网,公有子网由网络账号统一管理。其它账号下面只有私有子网,如果要通信则通过VPN的方式通信,公有出口可以用过VPCE的方式访问。