监控和告警对于已上线的服务至关重要,因为硬件或软件问题可能导致服务不可用或响应缓慢。通过采集服务的指标数据并进行监控和告警,可以在用户察觉到问题之前,让SRE团队立即介入并与负责服务的团队合作解决问题,从而提高用户体验。

监控的数据来源

这里有几种数据来源:

- 云服务提供指标数据,比如亚马逊的cloud watch。

- 监控平台自己采集数据,比如Datadog通过agent来采集节点的指标数据,各个服务还可以根据Datadog的官方文档向Datadog提供自定义的指标数据。

- 平台提供的格式化指标数据。例如,Kubernetes会向各个监控数据平台提供标准的指标数据。

监控数据的类型

- 硬件指标数据:通常由监控工具自动采集,如各种资源数据和网络数据。

- 服务指标数据:既可以由平台提供,也可以由服务自身提供。例如服务的健康状态、请求数据、响应时间数据、平台的调度数据和资源数据等。

- 日志数据:日志是非常重要的数据源,我们常常需要依靠日志来进行故障分析。

监控告警

通过监控数据,我们不仅可以生成各类报告并进行改进分析,还可以基于指标数据制定告警规则。监控工具的告警功能能够提前在服务不可用之前发出警报,使我们有机会根据当前的指标数据和日志信息快速定位和解决问题。

监控数据的重要性

监控数据是评估系统性能、可用性和健康状况的关键指标。通过收集和分析各种指标数据,你可以获得对系统行为和趋势的深入了解。监控数据的重要性体现在以下几个方面:

- 故障检测和预防:通过监控关键指标,可以及早发现潜在的故障迹象,并采取预防措施,避免系统故障和服务中断。

- 性能优化:监控数据可以揭示系统的瓶颈和性能问题,帮助你针对性地进行优化和改进,以提高系统的响应速度和效率。

- 容量规划:通过监控资源使用情况,你可以预测未来的容量需求,并相应地规划资源分配,以避免资源瓶颈和不必要的成本支出。

- 用户体验改进:通过监控用户行为和反馈数据,你可以了解用户对系统的满意度和体验,并采取措施改善用户体验。

监控数据的指标选择

在选择要监控的指标时,应根据以下几个因素进行评估:

- 关键业务指标:选择与业务目标和用户体验直接相关的指标。这些指标可能包括请求响应时间、错误率、吞吐量等。

- 系统资源指标:监控系统的资源使用情况,如CPU利用率、内存消耗、网络流量等。这些指标可以帮助你识别系统的瓶颈和资源短缺问题。

- 预警指标:选择能够提前发现潜在问题的指标,以便在问题发生之前采取措施解决。例如,当某个指标超过预设阈值时触发警报。

- 趋势分析指标:监控指标的趋势变化,以便及早发现系统行为的异常和变化模式。

告警策略和规则制定

制定有效的告警策略和规则是确保及时识别和处理问题的关键。以下是一些指导原则:

- 设置合理的阈值:根据系统的正常行为和性能指标,设置适当的阈值。阈值设置过低可能导致误报警,而过高则可能导致问题未被及时发现。

- 考虑上下文和相关性:综合考虑多个指标之间的关联性,以便更准确地识别异常。例如,同时监控请求响应时间和服务器负载,当二者同时超过阈值时才触发警报。

- 告警通知和接收人:确定谁应该接收告警通知,并确保通知方式及时可靠。可以设置多个级别的告警,根据严重性将告警发送给不同的团队成员。

- 告警处理和自动化:定义明确的告警响应流程,确保告警能够及时处理。自动化处理流程可以减少人为错误和延时响应时间。

可视化和报表

监控数据的可视化和报表可以帮助你更好地理解系统的状态和趋势。以下是一些最佳实践:

- 仪表盘和图表:创建易于理解和导航的仪表盘,汇总关键指标和图表。这样,你可以一目了然地查看系统的整体状态和性能。

- 时序数据分析:利用时序数据分析工具,如Grafana、Kibana等,绘制图表和趋势图,以便更详细地分析和理解监控数据。

- 自定义报表:根据不同的需求和利益相关者,创建定制化的报表。这些报表可以包括系统性能、用户体验、故障分析等方面的数据。

- 实时监控和实时报警:实时监控和实时报警可以帮助你快速发现和响应问题。通过设置合理的刷新频率和实时报警规则,你可以及时采取行动。

事故处理流程

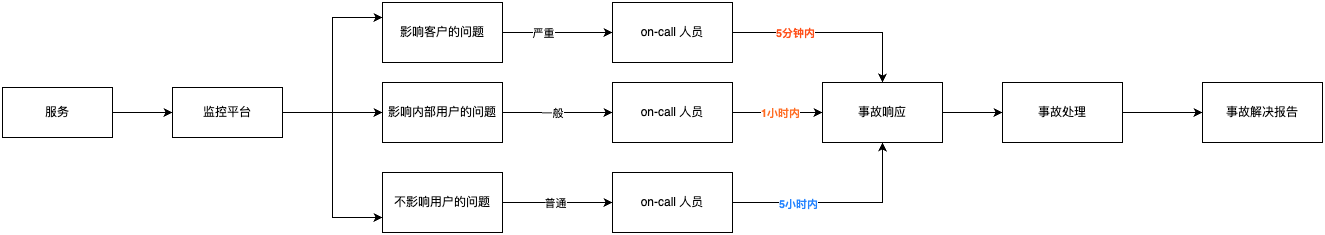

当我们拥有完整的监控数据报表和告警规则后,就需要根据问题的严重程度制定一套事故处理流程。下图展示了一个事故处理流程的简单示例(图中的优先级和等级仅为示意):

不同故障具有不同的优先级和严重等级,具体定义可因公司而异。以下是一个简单的例子:

- 对于影响客户的故障,是最严重的等级,需要SRE团队立即响应,并根据故障来快速定位故障的问题,并决定是否需要服务团队是否介入。

- 对于影响内部的客户故障,是一般等级,需要SRE团队在1小时内响应,并尽快的解决问题。

- 对于不造成服务影响的故障,是普通等级,需要SRE团队在5小时内响应,并尽快解决问题。

- 在解决问题之后,必须对整个故障做回顾,并提交一份故障分析报告,详细说明故障发现,解决的时间线。

故障分析报告并不是一份追查责任的”证据“书,它的作用是通过故障分析报告来总结经验,避免今后遇到同样的问题,所以这份报告需要记录的很详细,并且要在事故解决后立即整理,避免时间久了,相关人员会忘记其中的细节。当然各个团队负责人也应该尽快的查阅这份资料以供以后避免出现同样的问题,这才是故障分析报告最重要的作用。

故障处理和故障分析

一旦收到告警,你需要迅速响应并进行故障处理。以下是一些故障处理和故障分析的最佳实践:

- 快速定位问题:利用监控数据、日志和其他相关工具,快速定位问题的根本原因。

- 团队协作:故障处理通常需要跨部门协作。确保及时与相关团队和人员合作,共同解决问题。

- 故障恢复和缓解:根据问题的严重性,采取相应的措施进行故障恢复和缓解。这可能包括重启服务、增加资源、切换到备份系统等。

- 故障分析和报告:在解决问题后,进行故障分析,并编写故障分析报告。报告应包括问题的起因、解决过程、教训和预防措施等。

持续改进

监控和告警是一个持续改进的过程。以下是一些建议:

- 定期评估和更新监控策略:定期评估监控策略的有效性,并根据系统需求和变化进行更新和调整。

- 故障回顾和知识分享:定期进行故障回顾会议,分享故障经验和教训,以便团队成员共同学习和成长。

- 自动化和智能化:利用自动化工具和人工智能技术,提高监控和告警的效率和准确性。

- 监控文化的建立:将监控和告警作为团队和组织文化的一部分,确保所有成员都了解其重要性,并积极参与其中。

常用的监控告警工具

- Datadog

- Promethus

- Grafana

- Splunk

- Sentry

- Sumologic

- Loki

- Pageduty

- Kibana

- Logstash

这些工具可以帮助团队监控和告警服务的健康状态,并提供丰富的可视化和报警功能,以便及时发现和解决问题。

综上所述,通过采集服务的指标数据并进行监控和告警,可以帮助保障服务的可用性和性能,提高用户体验。同时,建立事故处理流程和编写故障分析报告也是关键步骤,以便及时应对故障并从中吸取经验教训,确保服务的稳定性和持续改进。